- 河野 英仁

- 河野特許事務所 弁理士

- 弁理士

対象:特許・商標・著作権

- 河野 英仁

- (弁理士)

- 河野 英仁

- (弁理士)

米国特許判例紹介:ソフトウェア特許に対する権利侵害(第3回)

~ソフトウェアモジュールがロックされている場合に侵害が成立するか~

河野特許事務所 2011年3月18日 執筆者:弁理士 河野 英仁

Finjan, Inc.,

Plaintiff-Cross Appellant,

v.

Secure Computing Corporation, et al.,

Defendants Appellants.

(3)780特許

780特許は194特許と同一の発明の名称であり、「キャッシング」、すなわち以前に遭遇したダウンローダブルファイルを特定する点を権利化している。クレーム1[1]は以下のとおり。

1.ダウンローダブルを特定するためのダウンローダブルIDを生成するためのコンピュータに基づく方法であり以下を含む:

前記ダウンローダブルにより実行されるソフトウェアコンポーネントに対する一またはそれ以上の参照を含むダウンローダブルを取得し、

前記一またはそれ以上の参照により、少なくとも一つのソフトウェアコンポーネントをフェッチ[2]し、

ダウンローダブルIDを生成するために、前記ダウンローダブル及び前記フェッチされたソフトウェアコンポーネントについてハッシング関数を実行する。

194特許と同様に、780特許は方法クレーム(クレーム1-6)、システムクレーム(クレーム9-14)及びコンピュータでの読み取りが可能な記録媒体クレーム(クレーム18)を含む。

(4)822特許

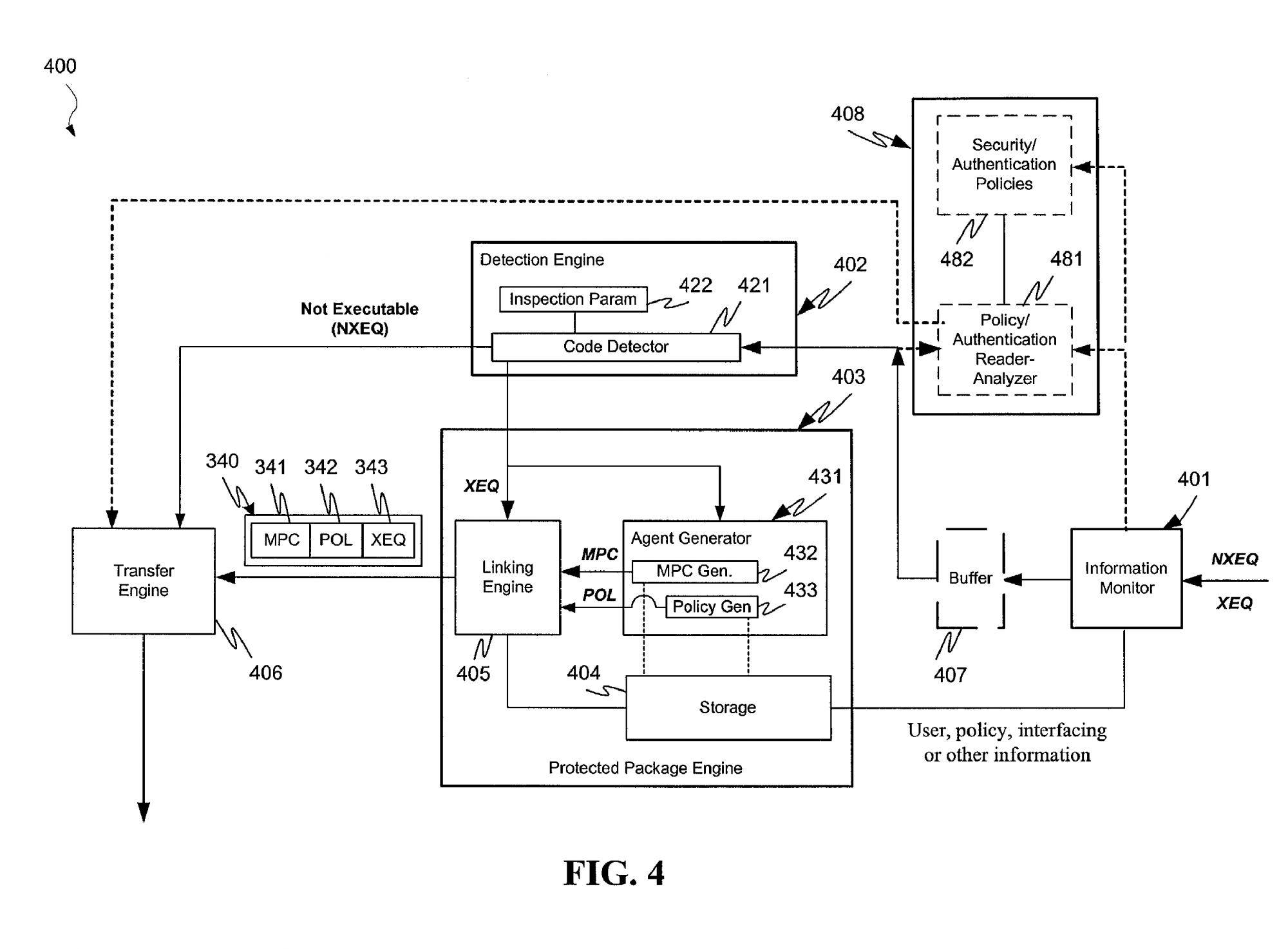

822特許は保護コードにより、潜在的に危険なダウンローダブルを「サンドボックス[3]」する点権利化している。参考図1は822特許の図4である。

参考図1 822特許の図4

クレーム4[4]は以下のとおり。

4. プロセッサに基づく方法であり以下を含む:

ダウンローダブル情報を受信し、

前記ダウンローダブル情報が実行可能なコードを含むか否かを決定し、

前記ダウンローダブル情報が実行可能なコードを含むと判断した場合に、前記ダウンローダブル情報の少なくとも一つの情報宛先に、モバイル保護コードを伝達させ、

該モバイル保護コードを伝達させることは、モバイル保護コード及びダウンローダブル情報を含むサンドボックスパッケージを形成することと、サンドボックスパッケージを少なくとも一つの情報宛先へ伝達させることとを含む。

関連するクレームは「プロセッサに基づく方法」クレーム(クレーム4,6,8)、「プロセッサに基づくシステムクレーム」(クレーム12-13)を含む。以上のとおり、3つの特許は全て方法クレームとそれ以外のクレームとを含む。

(5)被告の製品

被告は、以下の3つの製品を製造販売していた。

「Webwasher」と称するダウンロード版のソフトウェア、

「Appliance」と称するソフトウェアを含むサーバ、及び、

「Cyberguard TSP」と称するソフトウェアを含む装置

これら3つの製品(以下、まとめて被告製品という)全てが、クレームされた事前スキャン機能を有するソフトウェアモジュールを備えるという点には争いがない。被告製品は販売の際、当該モジュールが”ロック”されている。ユーザはモジュールを有効とする場合、別途鍵を購入しなければならない。イ号製品を購入するユーザは、コストに応じてモジュールの全て、または、いくつかを有効にでき、さらには全てのモジュールを有効としないこともできる。

(6)訴訟の開始

原告は被告が販売する上記被告製品の販売、及び、当該製品についてのテスト行為は、3つの特許権を侵害するとしてデラウェア連邦地方裁判所に提訴した。地裁は、被告が故意に全てのクレームを文言上または均等論上侵害したと判断した[5]。そして、地裁は被告に対し永久差し止めと、$9.18M(約7億2千万円)の損害賠償の支払いを命じた。被告はこれを不服として控訴した。

[1] 780特許のクレーム1

1. A computer-based method for generating a Downloadable ID to identify a Downloadable, comprising:

obtaining a Downloadable that includes one or more references to software components required to be executed by the Downloadable;

fetching at least one software component identified by the one or more refer-ences; and

performing a hashing function on the Downloadable and the fetched soft-ware components to generate a Downloadable ID.

[2] フェッチ(fetch)とは、マイクロプロセッサが命令を実行する際、その最初の段階でメインメモリから命令コードを読み出すことをいう。小学館 デジタル大辞林

[3] サンドボックスとは、保護された領域内でプログラムを動作させることで、その外へ悪影響が及ぶのを防止するセキュリティモデル。このモデルでは、外部から受け取ったプログラムを保護された領域、「箱」の中に閉じ込めてから動作させる。「箱」は記憶域内の他のファイルやプロセスからは隔離され、内部から外界を操作することは禁じられている。IT用語辞典(http://e-words.jp/)

[4] 822特許のクレーム4

4. A processor-based method, comprising:

receiving downloadable-information;

determining whether the downloadable-information includes executable code; and

causing mobile protection code to be com-municated to at least one information-destination of the downloadable-information, if the downloadable-information is determined to include executable code,

wherein the causing mobile protection code to be communicated comprises forming a sandboxed package including the mobile protection code and the downloadable-information, and causing the sandboxed package to be communi-cated to the at least one information-destination.

[5] Finjan Software, Ltd. v. Secure Computing Corp., No. 06-CV-369 (D. Del. Aug. 18, 2009)

(第4回へ続く)

このコラムに類似したコラム

米国特許判例紹介:ソフトウェア特許に対する権利侵害(第6回) 河野 英仁 - 弁理士(2011/03/29 14:00)

米国特許判例紹介:ソフトウェア特許に対する権利侵害(第5回) 河野 英仁 - 弁理士(2011/03/25 14:00)

米国特許判例紹介:ソフトウェア特許に対する権利侵害(第4回) 河野 英仁 - 弁理士(2011/03/22 14:00)

米国特許判例紹介:ソフトウェア特許に対する権利侵害(第2回) 河野 英仁 - 弁理士(2011/03/15 14:00)

著作権法の改正 ~著作物の利用円滑化と保護強化~ 河野 英仁 - 弁理士(2013/05/02 14:00)